Security Meetup

Як захистити свої дані та не стати жертвою хакерських атак?

Як захистити свої дані та не стати жертвою хакерських атак?

Інформація була і залишається найбільшою цінністю. В сучасному світі технологій та девайсів питання безпеки інформації користувача найчастіше означає і власну безпеку людини. З’ясуємо, чи достатньо сек’юрні ваші паролі та як працюють хакерські схеми.

Розробник систем веб-комерції на платформі Magento Ваня Бондар має 4 роки досвіду роботи з відомими міжнародними брендами, в розподілених командах з Франції, Німеччини, Англії, Італії, Австралії та США.

Тема: Популярні способи зломів та шахрайські схеми.

Будь-який серйозний хакінг — це проект, на якому може працювати група спеціалістів різного спрямування.

The Cyber Kill Chain — це базовий шаблон проекту для хакінгу.

Грубо процес хакінгу можна розділити на кілька основних етапів:

«Різних типів атак щодня стає більше. Якщо раніше щодня спеціальні компанії, наприклад, антивірусні, шукали якісь нові віруси, то щодня знаходилось 100 нових загроз. Зараз щодня знаходиться близько 350 000 нових загроз», — зазначає Іван.

Насправді, від першої атаки до першого взлому ідуть години. Від першого взлому до знаходження вірусу дуже часто ідуть роки. Цілком можливо, що компанія, в якій ви працюєте, виглядає безпечною. Проте, тут ситуація, як з пацієнтами — ваша фірма може бути недообстеженою :) Від виявлення хакерської атаки до дій, які почнуть захищати систему, вашу інформацію активно зливають. Якщо хакери вже закріпились у вашій системі, не такий просто їх звідти вигнати назад.

Насправді, джерел загрози багато. В основному, їх розділяють на внутрішні (співробітники, колишні співробітники, постачальники, партнери, клієнти, колишні клієнти) і зовнішні (хакери, конкуренти, влада, брокери даних, хактивісти, організовані злочинні угрупування).

«Всі думають, що треба боятись хакерів. Насправді, хакерів настільки мало, що ви може про них практично не турбуватись. Як показує практика, в нашій країні, головний фактор, від якого потрібно захищатись компаніям, які працюють в ІТ, це влада, а не хакери», — розповів лектор.

Зовнішня розвідка. Уявимо, що ми компанія і займаємось хакерськими атакми. В нас є проект, завдання, нам когось замовили. Перше, що ми повинні зробити, це провести дослідження, research, яку інформацію ми можемо знайти в відкритому доступі. Насправді не завжди потрібно щось хакати, адже дуже багато інформації можна знайти в відкритих джерелах. Наприклад, список працівників на LinkedIn, dou.ua; можна знайти профілі співробітників в соцмережах, фотографії з конференцій, корпоративів, ми і локації можемо подивитись, де знаходиться офіс, сервера. Всі ці дані збираються разом, аналізуються. Зрозуміло, що для того. щоб була атака, нам необхідно розуміти з якою метою ми її проводимо.

«В Україні є телеканал, один з популярних, і була ситуація, що вони запросили службу безпеки, бо їм здалось, що в них не все добре з безпекою. Після аудиту з’ясувалось, що компанію вже тиждень як хакнули. вони почали перевіряти далі інфраструктуру, і з’ясували, що насправді компанія вже місяць як взламана. В результаті всіх перевірок з’ясувалось, що канал взламаний більше року. Їх адмініструють з іншої компанії, маніпулюють їхньою мережею та зливають дані. Метою такої атаки може стати, наприклад, інформація, про кого роблять репортажі».

Нецільова атака

Є компанії, які займаються експлуатацією вразливості. Наприклад, Android регулярно випускає оновлення своєї ОС. Це робиться для того, щоб «залатати» дірки системи. Проте не всі користувачі встановлюють ці оновлення, або не всі телефони підтримують ці оновлення, і є компанії, які користуються цими прогалинами. Вони нікого не взламують, не крадуть паролі. Вони можуть примітивно «підсовувати» рекламу. Зазвичай, такі фірми заробляють на масовості.

Цільова атака

Мета такої атаки — отримати якусь інсайдерську інформацію.

Один український хакер працював в групі, яка отримувала внутрішню інформацію з біржі (під час торгів компанії періодично роблять фінансові звіти, пресрелізи). Ця група хакерів взламала компанію, яка готувала ці пресрелізи. Таким чином, вони стали інсайдерами, і знали інформацію про економічні показники на кілька годин раніше, ніж весь ринок. Відповідно, на біржі трейдери скупали чи продавали акції і заробляли великі суми грошей.

Далі необхідно проникнути в мережу компанії на їхні пристрої. Робиться це двома шляхами. Перший, найпростіший, це фізичне проникнення на пристрої. Варто знати, що будь-який чужий під’єднаний пристрій може бути хакерським девайсом і йому достатньо пари секунд, щоб проникнути в ваш комп’ютер.

Другий варіант проникнення — в листі. Вам просто приходить лист з вкладеним файлом, ви його відкриваєте і вірус вже у вас.

Далі вірус завдяки доступу в Інтернет дає доступ хакерський групі до системи. Ми дивимось на систему, що ми там можемо зробити, які в нас там права, як розширити права користувача, як стати адміністратором системи, починаємо сканувати мережу на пошук цікавих девайсів та стараємось пролізти і взяти під контроль максимальну кількість пристроїв, програм.

Наша задача — поширитись і взяти все під контроль.

Після того,як ми проникли в систему, ми стаємо інсайдерами, ми можемо отримувати всю необхідну інформацію. В момент, коли нам треба зробити шкідливу дію, ми можемо зробити якийсь вплив, після такої дії стає очевидно про нашу атаку, вона себе проявить і про нас дізнаються.

Дуже популярний бізнес зараз, індустрія, яка має мільярдні обороти щороку, це вимагання (шахрайство). вам встановлюють програму-шифрувальщик, яка шифрує всі дані на вашому девайсі, і вимагають від вас викуп за те, щоб ви могли свої дані розшифрувати, відновити назад. Зараз це одна з найпоширеніших атак.

Project Manager у компанії Atwix, у минулому International Account Manager у команді RexSoft Олексій Лунков.

Тема: Secure Your Asses

Головний з Security trends в тому, що суспільство стає цифровим.

«Коли я ходив в школу, мама вчила мене: виходиш ввечері, телефон не включай, бо гопніки побачать, що в тебе включений екран телефону і заберуть його. Зараз телефони нема сенсу забирати, бо ти з ним нічого не зробиш — він заблокований. Або батьки говорили не розповідати незнайомим, де ти живеш, коли батьки на роботі, хто вдома. А зараз ніхто не вчить, що не треба в Instagram викладати, коли ви всією сім’єю поїхали відпочивати на лижі, а перед цим у вас фотки з геолокацією вашого дому, великого і красивого, з купою коштовностей. Не треба навіть складних сек’юріті систем. Просто не виставляєте фотки, як ви всі разом поїхали», — зазначає Олексій.

Ми все більше оточуємо себе смарт пристроями: в нас смарт кондиціонери, смарт замки, смарт спікер, смарт чайники, і ми стаємо суперзав’язані на діджитал складову.

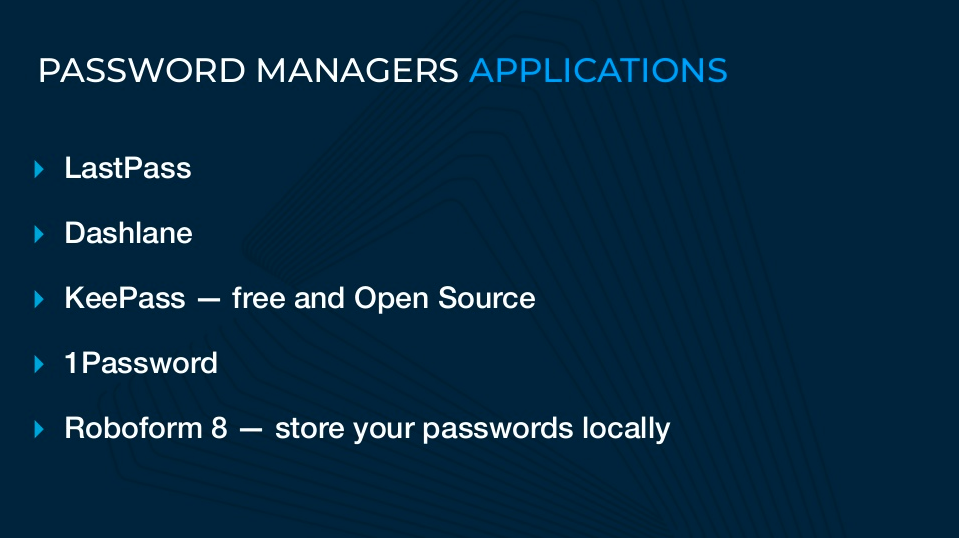

Перше, про що хочеться зазначити, це технічна сторона безпеки. І перша частина технічної складової це правильні паролі.

Що ми знаємо про паролі? Це те, що з ними треба поводитись як з своєю зубною щіткою: її треба використовувати виключно тільки ти її використовуєш, дружині її не даєш, другу, і викидати чимчастіше.

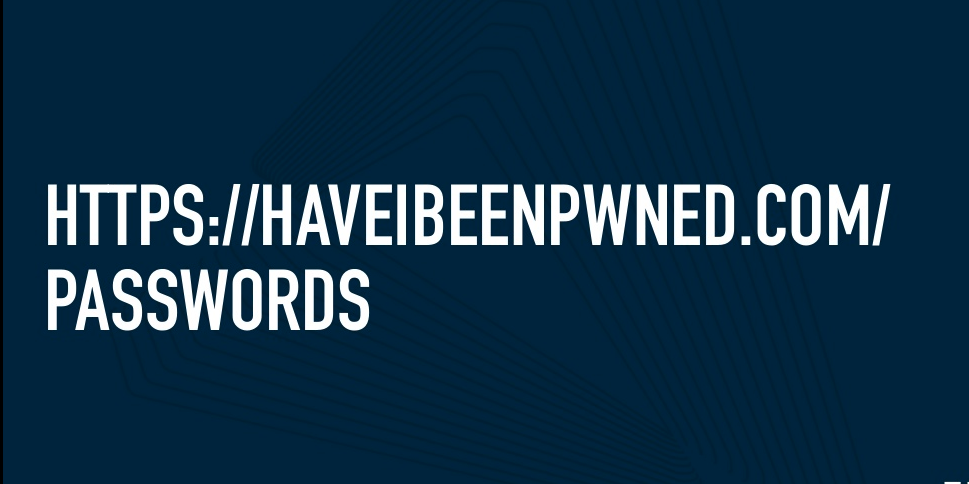

Тут можна перевіри, чи взламувалась ваша пошта та чи зливались паролі.

Що ще можна зробити для своєї безпеки?

«Мій співробітник Макс має ноут, на якому видно екран лише під певним кутом. Ідея в тому, що він часто працює в аеропортах кафе, на конференціях і люди, які сидять поруч, не бачать що відбувається на екрані завдяки плівці, яка клеїться на екран».

Завдяки цим нескладним діям можна убезпечити себе від багатьох атак.

До зустрічі на нових івентах в Avivi IT Academy і stay secure!